Buenas a todos!

Como sabréis, Tuenti esta preparando su rediseño. De momento esta en versión Beta para que el que quiera pueda ir viendo como va quedando. Hace tiempo habilitaron los eventos en el #NuevoTuenti, y como es de esperar había XSS por todos lados... aunque ya los corrigieron. Hace poco han habilitado las páginas de Tuenti, que como os imaginareis tienen sus bonitos XSS..

El XSS del que os voy a hablar es el siguiente:

El XSS se produce por que no se filtra el nombre de la página al usarlo en la frase: "(Nombre de la página) aún no ha compartido ningún momento."

Os dejo un link directo a la página del PoC: http://www.tuenti.com/#m=Page&func=index&page_key=1_2661_67450625

Recordad que solamente se ejecutará el alert si tenéis activado el #NuevoTuenti.

Para acabar solamente decir que una red social con tantos usuarios y que quiere crecer más, creo que es una vergüenza que le pasen estas cosas.. Esta claro que un descuido lo tiene cualquiera, pero es que Tuenti SIEMPRE tiene descuidos con todas las nuevas funciones que van sacando. No demuestran tener ni una mínima preocupación por la seguridad del usuario. Creo que es algo tan simple como una función sencillita que simplemente se llama y se le pasa como argumento una cadena y la devulve arreglada. No es más, pero parece que les cuesta trabajo. Esperan a que les envíes el fallo y ya si eso lo arreglan, sino pues nada...

Así que nada, gracias por leer y hasta la próxima! :)

ATENCIÓN: No me hago responsable de lo que se haga con la información aquí publicada. Yo simplemente informo y lo que hagan los que leen es su responsabilidad.

Blog sobre seguridad Informática escrito por un novato. Todos empezamos siendo novatos, aprendiendo poco a poco! También podéis seguirme en Twitter: @alberto__segura

jueves, 31 de enero de 2013

lunes, 28 de enero de 2013

XSRF Series.ly

Hola a todos!

Despues de un tiempo sin escribir, liado preparando examenes, he hecho un hueco para enseñarles una vulnerabilidad XSRF o CSRF en Series.ly.

Un XSRF consiste en que una web no comprueba si la petición se realiza desde ella misma, es decir, confía en que el usuario hace la petición desde alguna parte de la web propia web. La web simplemente hace uso de la cookies para aplicar los cambios al usuario que lo solicita. De este modo, podemos hacer una web maliciosa que realice una petición para cambiar datos o publicar algo en nombre del usuario. Si el usuario tiene abierta una sesión la web aceptará la petición y realizará los cambios.

Espero haberme explicado.. sino os recomiendo preguntar a Wikipedia o Google ;)

Bueno pues como digo, la web Series.ly tiene una vulnerabilidad XSRF, asique he hecho un PoC para que vean como funciona.

Si entran a su cuenta de Series.ly y con la sesión abierta entran a este link que he preparado:

http://segura2010.16mb.com/poc/seriesly.html

Entonces al entrar, sus datos (concretamente el nombre, el apellido, y el Código Postal) cambiarán.

Imaginen que les pasan un link y no saben que cambia los datos, de manera oculta los esta cambiando pero no se dan cuenta.. Estos ataques son peligrosos e interesantes.

El enlace de arriba con el PoC, lo que hace es cargar un iframe oculto que es el que envía la petición.

Espero que se haya entendido :)

Les dejo el código de los dos archivos html del PoC para que vean como funciona:

https://github.com/segura2010/XSRF-PoC/blob/master/Series.ly%20XSRF%20PoC

Cualquier duda o sugerencia dejenlo en los comentarios.

Gracias por leer! :)

Despues de un tiempo sin escribir, liado preparando examenes, he hecho un hueco para enseñarles una vulnerabilidad XSRF o CSRF en Series.ly.

Un XSRF consiste en que una web no comprueba si la petición se realiza desde ella misma, es decir, confía en que el usuario hace la petición desde alguna parte de la web propia web. La web simplemente hace uso de la cookies para aplicar los cambios al usuario que lo solicita. De este modo, podemos hacer una web maliciosa que realice una petición para cambiar datos o publicar algo en nombre del usuario. Si el usuario tiene abierta una sesión la web aceptará la petición y realizará los cambios.

Espero haberme explicado.. sino os recomiendo preguntar a Wikipedia o Google ;)

Bueno pues como digo, la web Series.ly tiene una vulnerabilidad XSRF, asique he hecho un PoC para que vean como funciona.

Si entran a su cuenta de Series.ly y con la sesión abierta entran a este link que he preparado:

http://segura2010.16mb.com/poc/seriesly.html

Entonces al entrar, sus datos (concretamente el nombre, el apellido, y el Código Postal) cambiarán.

Imaginen que les pasan un link y no saben que cambia los datos, de manera oculta los esta cambiando pero no se dan cuenta.. Estos ataques son peligrosos e interesantes.

El enlace de arriba con el PoC, lo que hace es cargar un iframe oculto que es el que envía la petición.

Espero que se haya entendido :)

Les dejo el código de los dos archivos html del PoC para que vean como funciona:

https://github.com/segura2010/XSRF-PoC/blob/master/Series.ly%20XSRF%20PoC

Cualquier duda o sugerencia dejenlo en los comentarios.

Gracias por leer! :)

martes, 15 de enero de 2013

Vulnerabilidad XSS en el Nuevo Myspace

Buenas Tardes!

Hace poco me he enterado que habian activado el nuevo diseño de MySpace, asique para descansar un poco de estudiar he entrado a verlo.. y me he encontrado un bonito XSS persistente.

El XSS proviene de que no se filtra correctamente la direccion de la pagina web que puedes añadir a tu perfil de mySpace. Solo se filtran las etiquetas HTML.. De modo que si jugamos con las comillas y los eventos Javascript.. tenemos el siguiente vector:

""onmouseover="alert('XSS')"

No se muy bien por que pero se deben poner dos comillas al principio, ya que una se pierde (probablemente en algún filtro).

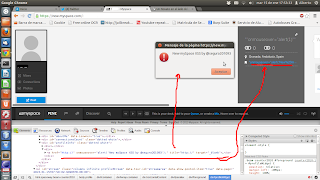

Os dejo una imagen:

ATENCIÓN: No me hago responsable del uso que se le de a la información publicada en este blog. Esta información tiene como objetivo APRENDER y NO PERJUDICAR de NINGÚN modo a nadie.

Esta vulnerabilidad no ha sido arreglada por mySpace. Y tampoco he encontrado por ningún sitio una forma de ponerme en contacto con mySpace para reportar la vulnerabilidad. Si quieren que reporten vulberabilidades que pongan a la vista un lugar al que reportar.

Hace poco me he enterado que habian activado el nuevo diseño de MySpace, asique para descansar un poco de estudiar he entrado a verlo.. y me he encontrado un bonito XSS persistente.

El XSS proviene de que no se filtra correctamente la direccion de la pagina web que puedes añadir a tu perfil de mySpace. Solo se filtran las etiquetas HTML.. De modo que si jugamos con las comillas y los eventos Javascript.. tenemos el siguiente vector:

""onmouseover="alert('XSS')"

No se muy bien por que pero se deben poner dos comillas al principio, ya que una se pierde (probablemente en algún filtro).

Os dejo una imagen:

Como veis el código se ejecuta en la pagina de nuestro perfil al pasar el ratón por encima del enlace a nuestra web. Al principio puede parecer poco "útil" pero si ademas de un evento javascript le añadimos un poco de CSS (usando la propiedad style="position:fixed;top:0px;....") podemos tener un enlace que ocupe toda la web, invisible, y tenemos muy fácil que se pase por encima el ratón y se ejecute el javascript. Y así tenemos un XSS permanente que puede ir muy bien para por ejemplo hacer un bonito Worm.. ya que el XSS se ejecuta al ver nuestro perfil.

ACTUALIZACIÓN: También es vulnerable a este vector de XSS en los titulos de los "Mixes". Al usar el título del "Mix" para crear un boton.

Imagen:

Actualización: Myspace ha arreglado las vulnerabilidades XSS.

Actualización:

@vlycser ha encontrado otra vulnerabilidad XSS en el buscador de Myspace.

(Comentarios)

Gracias por leer! :)

domingo, 13 de enero de 2013

XSS en WhatsApp

Buenos días!

Hoy os traigo un XSS no persistente en la web de Whatsapp. Se encuentra en el buscador de preguntas frecuentes (FAQ).

Os dejo la imagen:

Como podéis ver nos mete la consulta dentro de un script, asique si cerramos las comillas y paréntesis necesarios conseguiremos ejecutar cualquier codigo javascript en cualquier navegador, ya que usando este vector no funcionan los filtros anti XSS de los navegadores.

El vector de ataque es el siguiente:

");alert("XSS");</script>

Como podeis ver primero se cierran las comillas , luego los parentesis y finalmente añadimos un ";" para cerrar la instrucción. Y a partir de ahí insertamos nuestro código.

¿Para que generar un script si ya nos dejan dentro de uno? Que aprovechándolo tenemos un XSS valido para cualquier navegador.

El fallo no esta arreglado asique os dejo la url para que lo veáis: http://www.whatsapp.com/faq/search/?q=%22);alert(%22Whatsapp%20XSS%20by%20@segura201093%22);%3C/script%3E

Esta vulnerabilidad junto con algún exploit, como por ejemplo el 0day que ha salido recientemente de Java se puede usar para por ejemplo crear un iframe oculto y enviar el enlace a una victima. Al ser un enlace a la web de Whatsapp la victima no sospechará.

Una prueba mas de que Whatsapp se toma en serio la seguridad. ;)

Gracias por leer.

Hoy os traigo un XSS no persistente en la web de Whatsapp. Se encuentra en el buscador de preguntas frecuentes (FAQ).

Os dejo la imagen:

Clic para ver mas grande

Como podéis ver nos mete la consulta dentro de un script, asique si cerramos las comillas y paréntesis necesarios conseguiremos ejecutar cualquier codigo javascript en cualquier navegador, ya que usando este vector no funcionan los filtros anti XSS de los navegadores.

El vector de ataque es el siguiente:

");alert("XSS");</script>

Como podeis ver primero se cierran las comillas , luego los parentesis y finalmente añadimos un ";" para cerrar la instrucción. Y a partir de ahí insertamos nuestro código.

¿Para que generar un script si ya nos dejan dentro de uno? Que aprovechándolo tenemos un XSS valido para cualquier navegador.

El fallo no esta arreglado asique os dejo la url para que lo veáis: http://www.whatsapp.com/faq/search/?q=%22);alert(%22Whatsapp%20XSS%20by%20@segura201093%22);%3C/script%3E

Esta vulnerabilidad junto con algún exploit, como por ejemplo el 0day que ha salido recientemente de Java se puede usar para por ejemplo crear un iframe oculto y enviar el enlace a una victima. Al ser un enlace a la web de Whatsapp la victima no sospechará.

Una prueba mas de que Whatsapp se toma en serio la seguridad. ;)

Gracias por leer.

miércoles, 9 de enero de 2013

Vulnerabilidad XSS en Twitter

Buenas Tardes a todos!!

Despues de algún tiempo sin escribir, hoy os traigo una pequeña vulnerabilidad XSS en Twitter. Hace algún tiempo que la encontré y a través de mi cuenta en twitter avisé que en cuanto el fallo estuviese corregido lo publicaría aquí.

El fallo se encuentra en la ventanita que se nos abre para agregar a un usuario a una lista de Twitter, concretamente es el nombre de la lista lo que no se filtra y hace que si este contiene código se ejecute.

Aquí una imagen, que vale mas que mil palabras ;)

La vulnerabilidad es complicada de explotar, ya que, como podeis comprobar, los nombres de listas no pueden superar los 25 caracteres y es necesario que la "victima" intente agregar a la lista a algún usuario. Aún así es un XSS.

Como agradecimiento Twitter me añadió a su Hall of Fame de Seguridad, o como ellos lo llaman "WhiteHat List". Podéis verlo aquí: https://twitter.com/about/security (Al final del año 2012).

Y esto es todo por hoy! Gracias por leer! :)

Despues de algún tiempo sin escribir, hoy os traigo una pequeña vulnerabilidad XSS en Twitter. Hace algún tiempo que la encontré y a través de mi cuenta en twitter avisé que en cuanto el fallo estuviese corregido lo publicaría aquí.

El fallo se encuentra en la ventanita que se nos abre para agregar a un usuario a una lista de Twitter, concretamente es el nombre de la lista lo que no se filtra y hace que si este contiene código se ejecute.

Aquí una imagen, que vale mas que mil palabras ;)

Clic para ver más grande

La vulnerabilidad es complicada de explotar, ya que, como podeis comprobar, los nombres de listas no pueden superar los 25 caracteres y es necesario que la "victima" intente agregar a la lista a algún usuario. Aún así es un XSS.

Como agradecimiento Twitter me añadió a su Hall of Fame de Seguridad, o como ellos lo llaman "WhiteHat List". Podéis verlo aquí: https://twitter.com/about/security (Al final del año 2012).

Y esto es todo por hoy! Gracias por leer! :)

Suscribirse a:

Comentarios (Atom)